傳統密碼安全性不足的問題不斷,帳號遭盜用的事件層出不窮,為了擺脫這些困境,新世代的網路身分識別FIDO標準興起,並在2019年將有大幅成長態勢,不少雲端業者都看中此一發展,陸續開始支援這樣的應用

文/ | 2019-02-05發表

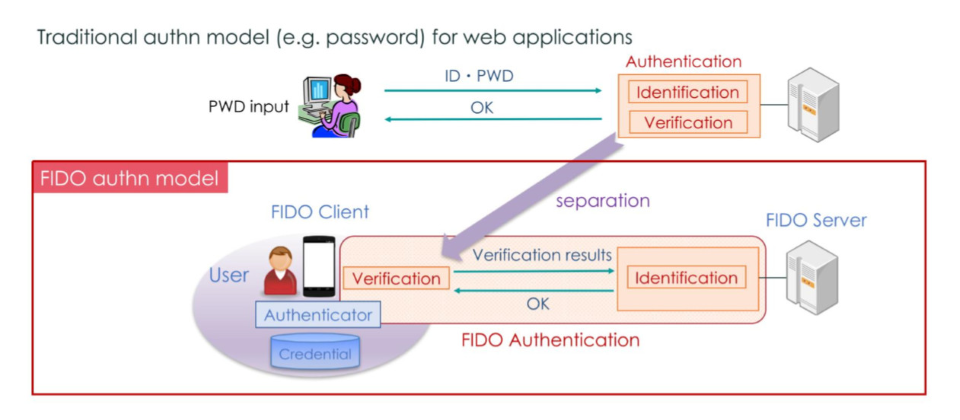

【FIDO認證模式的一大重點,伺服器端將不再保管祕密】不同於傳統網路服務的密碼驗證,FIDO認證模式是將身分「驗證」與「識別」拆分開,用戶端需搭配認證器,來做到身分驗證,並採公私鑰架構來保障安全,同時,在FIDO伺服器上,只有保存公鑰不保存密碼或私鑰,因此也就不存在分享祕密的問題。圖片來源/FIDO聯盟

在登入網路服務時所使用的密碼,衍生的管理問題,已成網路安全一直在關注的防護面向,不只是使用者會忘記,以及設定弱密碼或相同密碼等狀況,更嚴重的問題還是在大量帳密外洩,以及偽冒網站的網路釣魚,進而造成的企業與個人資產損失,是全球企業與民眾都在面對的問題。

值得注意的是,過去提出的兩步驟驗證,以及雙因素驗證,就是希望能解決一些密碼安全性不足的問題,多一道強化身分驗證的關卡與因子,然而,在現行多元的驗證方式中,也有些已經不夠安全,如常見的簡訊OTP,根據2016年美國國家標準技術研究所(NIST),發布的數位身分認證指南,就建議企業不要再透過電信的簡訊與電話語音,來執行二次驗證,因為這無法避免中間人攻擊與網路釣魚的威脅。甚至,未來的量子電腦一旦普及,勢必也將威脅到公鑰密碼系統。

要如何解決密碼所造成的各式問題,是幾十年來大家不斷在思考的事情,而捨棄傳統密碼,就是最新的一大發展態勢,並且已經發生。

為了密碼安全的問題,過去每隔10年就有一大新變革,未來將朝向無密碼邁進

在兩個月前的2018 FIDO臺北研討會上,歐生全副總經理黃啟峰分享了數位化時代的認證機制發展,關於使用密碼這件事,由來已久,而為了密碼安全的問題,業界也不斷推動許多的因應措施,例如以雜湊保護密碼,發展出動態密碼、公開金鑰基礎架構,防機器人登入的驗證機制,近年還有兩步驟驗證、雙因素認證等,而從最新的發展趨勢來看,朝向的目標就是強式多因素驗證,以及無密碼驗證。

新世代網路身分識別FIDO標準崛起,進入無密碼時代

關於新興身分驗證方式的議題,除了繼續關注各種技術的最新進展,產業的部分也有新的變化。首先,我們要認識一下FIDO(Fast Identity Online)聯盟,它是在2012年成立,屬於非營利的產業聯盟,目標是為各種網站和行動服務提供一套開放、互通的標準,以解決近年身分認證技術彼此之間,缺乏互通性的問題,並希望讓使用者不用再以傳統的輸入密碼方式,來進行身分辨識。

發展至今,該聯盟已有超過250個會員加入,包括最早支持的PayPal、英飛凌,以及Google、微軟等雲端巨擘,而且,從晶片、設備與生物特徵解決方案業者,網路服務商、金融機構到政府組織,都有業者參與其中,這已經是整個產業生態為迎向未來趨勢,都期許要推動的一個新開放標準。

在2018年11月底,也就是兩個月前,FIDO聯盟在臺舉行的2018 FIDO臺北研討會,並與國內神盾公司合作舉辦,也讓FIDO這樣的新興議題,受到更多國內產業、企業與政府的關注。

更重要的是,現在這個時間點,其實也是FIDO標準與無密碼登入,有望快速擴張的一年,這將是國內各界都不能忽視的新趨勢。關鍵因素之一,就是新FIDO2標準在2018年推出,同時被納入國際網路與電信標準,甚至有業者開始宣告無密碼元年的到來。

事實上,在這幾年全球雲端大廠的不斷推動下,例如,微軟在2018年9月開始預告「密碼時代的結束」;今年1月初,Google公布2019年資安趨勢預測中,對於雲端的身分與安全,也指出將有更多服務會採用更強的雙因素驗證方法,以防範網路釣魚,並採用FIDO標準,將朝向真正的無密碼(Password-less)時代邁進。

最大的改變!身分保管責任分散在裝置端,伺服器不集中保存密碼

綜觀這幾年來,資料外洩事件頻傳,當中已經包含大量的帳號、密碼,而針對帳號密碼的網路釣魚攻擊,威脅也越演越烈。

例如,去年12月趨勢科技發布的2019資安預測報告中,指出網路釣魚的威脅態勢逐年攀升,根據他們在2018年攔截到相關網址數量,已經達到2億1千萬個,比前一年度成長3倍,並警告自動化的帳密填充攻擊(Credential Stuffing)的威脅,也將有大規模應用案例。

對於如何杜絕帳密外洩與盜用的風險,還有使用者密碼記憶不易的問題,FIDO標準的作法,已成為當今公認的一個可行解決辦法。

只是,為何FIDO能提升網路身分識別的安全與便利?

從FIDO標準的認證架構設計來看,我們將可以更清楚來理解其安全性。簡單來說,FIDO標準最重要的關鍵,就是身分驗證是在裝置端進行,搭配非對稱公鑰私鑰架構,來與線上身分識別相結合,不僅如此,FIDO還能涵蓋生物辨識技術,以及硬體安全模組的搭配,這也是能進一步強化便利與安全的主要原因。

無獨有偶,FIDO聯盟執行董事Brett McDowell先前在臺演說時曾提到,FIDO將不再有「分享祕密」(Share Secret)的問題。他並指出,像是之前曾經流行的簡訊OTP的應用,其實仍然是在分享祕密,仍會受到網路釣魚的威脅,使用者也不喜歡這樣的繁瑣過程,因此他們正推動新一代網路身分識別,來解決這樣的問題。

這裡所謂的「不再分享祕密」,簡單來說,就是祕密應該只有一方能夠知道。在傳統密碼的驗證架構中,是指自己與伺服器,雙方都知道帳號與密碼以驗證,而FIDO則是採用公開金鑰基礎架構,FIDO認證伺服器端(FIDO Authentication Server)只保存相對應的公鑰,不存在任何秘密,而私鑰只保存在裝置端。

因此,在這樣的架構下,風險將分散在裝置端,而不是集中在伺服器端。對此,神盾資深經理吳添聰也進一步解釋,過去企業網站一旦被攻破,可能就造成幾百萬以上的帳號密碼外洩,現在FIDO的認證伺服器不保管任何的秘密,也就杜絕了此一威脅發生的可能性,即便伺服器被攻破,也只是不能登入,但身分不會被竊取。

若是駭客要針對用戶裝置一個個進行入侵,也會變得相當麻煩,而且,對於金鑰儲存的安全性,在FIDO規範下,也將有不同層級的防護規範。

仰賴兩大關鍵技術的成熟──生物辨識與安全模組發展是重要環節

在安全性方面, FIDO的發展更是與生物辨識、硬體安全息息相關,例如生物辨識的準確性,以及儲存的金鑰是否受到安全的保護。

因此,FIDO聯盟會員的組成也反映了這股趨勢,不只是要應用的雲端服務商需支援FIDO,也包含了從晶片、設備與生物特徵解決方案業者,這其實需要相關生態的完整配合,才能達到更高安全的目標。

一般而言,談到生物辨識系統的準確性,有兩個關鍵的參數值得注意,一個是錯誤接受率(False Acceptance Rate,FAR),這是指非法使用者異常通過身分辨識的比率,也就是應拒絕卻未拒絕,另一個是錯誤拒絕率(False Rejected Rate,FRR),是指合法使用者無法正常通過身分辨識的比率,也就是應接受卻未接受。

對此,神盾吳添聰指出,FIDO現在也有生物特徵元件認證(Biometric Component Certification),正處於發展階段。基本上,以目前業界的基本標準而言,FAR要在5萬分之一,也就是每5萬次才會出現一次誤判,而更高的要求將是要控制到10萬分之一以下,至於FRR則是要百分之3以內,甚至是百分之一。此外,活體辨識也是現行發展的焦點,這也是隨著軟硬體技術,在多年來的不斷進步而實現。

另一方面,還要看的是生物特徵如何儲存與保護,這需要搭配安全的硬體設計,才能幫助FIDO進一步增強加密金鑰的存取保護。

因此,FIDO標準對於FIDO用戶端驗證器,也制訂了4個安全層級標準,像是Level 1、Level 2、Level 3與Level 3+。簡單來說,數字越大代表安全性越高,最基本可以純軟體形式提供,若要達到更安全的層級,將可搭配TEE、TPM、SE等硬體安全模組,做到私鑰的安全存取保護。

這也讓服務提供商視安全層級的不同,而提供相應的保護,譬如說,第三方支付需要TEE的配合,若是更高一級,還需要搭配SE,以保護終端上的各種惡意威脅。

現階段包含3種標準:UAF、U2F與FIDO2

在瞭解了FIDO網路身分認證的安全性之後,實際應用現況就是企業與用戶關注的焦點。

隨著網路身分驗證的不斷演進,像是簡訊OTP、兩步驟驗證,以及雙因素認證等,都已日漸普及,現階段業界積極發展的是強式多因素驗證,以及無密碼驗證。

以FIDO聯盟制訂的技術規範而言,目前的認證協議有三種,包含2014年公布的FIDO 1.0標準:通用認證框架(Universal Authentication Framework,UAF),以及通用第二因素框架(Universal Second Framework,U2F),另一個是2018年新公布的FIDO2,它並被視為將加速應用的一大關鍵,原因在於已經被W3C與ITU等國際組織標準接納。

這些FIDO規範到底有何差異?據了解,FIDO聯盟在推動無密碼的過程中,有兩條路線平行發展,第一個是要把密碼拿掉,只是密碼並不會一下子就消失,第二個就是強化密碼安全。相對應來看,UAF是免密碼輸入的認證協定,U2F則是用於雙因素認證,以強化身分認證安全性。

這幾年來,國際間已經有大型雲端業者及金融業,提供支援UAF與U2F驗證方式的服務。

例如,在金融業有美國銀行、在線上金流有Paypal、而在電信業,則是NTT Docomo,皆已為其行動服務提供支援UAF的身分驗證。基本上,生物識別的方式可包括臉部、聲音、虹膜與指紋辨識等,將隨服務商的提供、行動裝置內建的應用,而有不同。

另一方面,一些雲端服務大廠提供了多元的身分驗證,並在兩步驟驗證中,已經增加U2F驗證協定的支援,像是Dropbox、Facebook、GitHub、Google、Salesforce等。也就是說,上述這些服務,已經能夠支援使用者以實體安全金鑰(Security Key)的裝置,來登入帳號。

用戶只要啟用這項功能,就可以使用FIDO U2F實體安全金鑰的裝置──目前已有YubiKey等業者提供的產品,可以USB、藍牙或NFC等介面來連接裝置端,讓網路帳號登入更安全。

舉例來說,Google在2014年就開放U2F的支援,使用者登入他們的服務時,只要接上如USB形式的U2F實體安全金鑰,依指示碰觸一下該硬體的按鈕,就可以通過驗證存取服務。但如果是連到假冒的Google網站,就無法通過,這將更能確保用戶密碼,不會被網路釣魚手法取得,而這也是U2F明顯的一大優勢。

甚至,近年Google在企業內部也採用了U2F的硬體安全金鑰,以保護員工免於受到網路釣魚攻擊。根據KerbsonSecurity指出,Google自2017年已有8萬5千名員工採用,以取代傳統密碼輸入與動態密碼。而且,該公司去年還以自家的Titan Security Key對外販售,同樣引起了不小的話題。

越來越多網路服務支援FIDO標準,強式雙因素驗證與無密碼登入將日益普及

從FIDO技術規格來看,目前分為3種,而且都已經有網路服務應用實例。FIDO聯盟執行董事Brett McDowell表示,近年像是美國銀行、Paypal、Docomo的行動服務支援UAF,而Google、Facebook、GitHub支援U2F的二次驗證。而最新的FIDO2標準,也已經有微軟、日本Yahoo與美國政府的Login.gov網站服務開始支援。

免密碼登入新標準WebAuthn定案,網站應用將加速導入FIDO2

儘管已有上述採用案例,但距離廣泛普及還有一段路要走。但隨著FIDO2標準的公布,新世代網路身分識別的發展,將比過去幾年要更快許多。

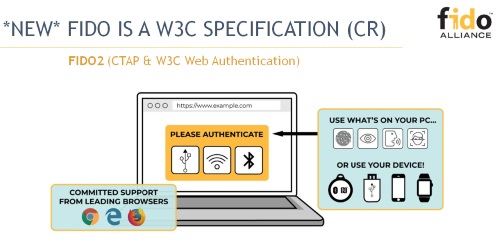

以我們從各業者對FIDO2的看法而言,新FIDO標準所帶來的最大意義,就是成為網路國際標準制定機構的正式標準規範,包括去年4月W3C聯盟的網路驗證Web Authentication(WebAuthn),以及去年11月新的ITU國際電信聯盟標準x.1277與x.1278。

因為,過去FIDO面對的問題是,儘管許多大廠持續推動,還是有很多使不上力的地方,現在則是各個國際性組織共同協力,影響力更擴大,將有機會帶動整個環境資訊系統的使用。

其中,瀏覽器的支援也可說是至關重要。由於WebAuthn定義了標準化的Web API,讓網路服務能使用FIDO驗證,像是去年4月,三大瀏覽器Google Chrome、微軟Edge與Mozilla Firefox,就已經表明將支援FIDO2身分驗證規格。至於Apple Safari,他們也終於在去年12月的技術預覽版中開始有支援的跡象。

在WebAuthn之外,FIDO2另一重要規格是CTAP(Client-to-Authenticator Protocol),將允許像是手機、FIDO實體安全鑰匙等外部裝置,能搭配WebAuthn使用,以作為桌面應用程式或網路服務的身分驗證器。因此,FIDO2可說是包含了U2F,規範中也提供了與現有U2F部署的兼容性,同時,FIDO2也允許UAF要做的事情,但協議是不同的,本質還是在瀏覽器方面。

綜合來說,FIDO2可以讓所有Web應用能有統一的標準去遵循,簡化開發,另外就是讓FIDO2可以透過瀏覽器與Web應用,讓應用更廣泛延伸。

瀏覽器將支援免密碼登入新標準WebAuthn,網站應用門檻降低

關於FIDO2標準的推出,在去年4月達到新的里程碑,最大關鍵就是成為W3C的網路驗證標準Web Authentication(WebAuthn),而三大瀏覽器Google Chrome、微軟Edge與Mozilla Firefox也立即承諾將支援。因此,使用者將能透過瀏覽器,以指紋、虹膜或人臉登入網站服務,或是搭配CTAP,使用自己的裝置,如USB、手機等包含安全金鑰的載具上,來作為登入時的驗證裝置。圖片來源/FIDO聯盟

微軟帳戶已經支援FIDO2,LINE也宣布將採用FIDO三大認證協議

那麼,目前FIDO2已經有一般大眾的應用了嗎?是的,微軟在這方面的腳步相當積極,他們的專家技術部專案技術副理邱彥彰指出,在去年Windows 10十月更新(1809)時,其中隨附的新版Edge瀏覽器,就正式支援FIDO2。

而且,微軟的雲端服務帳戶,也在去年11月20日正式支援FIDO2,因此,使用者現在登入微軟服務時,就已經可以透過Edge瀏覽器,使用基於FIDO2的實體安全金鑰。

儘管FIDO2標準剛起步,在2018年,只有微軟、日本Yahoo!,以及美國政府部門間共享的認證平臺Login.gov支援,但已經受到無比的重視。

像是即時通訊大廠LINE,在2018年12月也宣布將在2019年,提供基於FIDO的無密碼登入,以克服LINE使用者帳號的種種安全性議題。

目前,他們也分別開發出對應UAF、U2F與FIDO2這三種FIDO協議的驗證伺服器,並通過通用伺服器認證,可用於確保LINE App、網頁登入的安全。

對於FIDO2的發展,LINE臺灣資深資安工程師劉威成也相當看好,過去UAF與網頁的整合不夠,隨著各大瀏覽器的支援,也意謂著環境將要準備好。至於LINE的相關策略是什麼?他們不僅是希望為服務帶來更好的體驗,也將期望提供給其他服務,以及IoT相關、行動支付的安全性。

員工識別證與手機,都可當成登入網站服務的驗證裝置

員工在電腦上登入企業網路服務,可透過卡片整合指紋辨識

未來,企業員工的識別證也可以成為驗證身分的輔助機制。過往常見的安全金鑰裝置,多是小型的USB硬體裝置,不過卡片形式的應用在企業內部更是多見,如門禁卡等。現階段,已經有一些業者打造出相關應用,可提供使用者在操作的電腦上,透過卡片形式搭配指紋辨識模組的裝置,作為FIDO USB安全金鑰並確認本人。

以FIDO認證的產品類型來看,包括FIDO驗證伺服器、FIDO 用戶端,以及驗證器(Authenticator),也是組成架構的三大要素。其中,驗證器的發展近期也朝向多元化,在FIDO USB實體安全金鑰之外,卡片形式這種接近智慧卡、員工識別證的方案,將是企業可以關注的焦點。

例如,歐生全副總經理黃啟峰指出,在FIDO卡片上結合指紋辨識的方案,就是一種企業能夠應用的新形式,這比起現階段仰賴實體金鑰的碰觸一下,將更為安全。神盾公司的吳添聰也提到,他們希望推動離線加在線的應用概念,不只是卡片結合指紋辨識模組,還將把私鑰保存到離線的卡片裡面,並透過內建MCU保護,而不是時常連線的裝置端,再透過NFC感應,也將創造更多不同的應用情境。

另一個關注的趨勢是,是手機也能化身為FIDO認證裝置。在今年一月,美商動信安全即宣布,推出GoTrust ID的解決方案,可間接讓使用者手機,成為U2F、FIDO2認證裝置的應用。該公司執行長李殿基表示,只要先在電腦與行動端,分別安裝他們的應用程式與App,透過藍牙的連接,就能將使用者的手機,模擬成USB安全金鑰的硬體裝置。由於手機是現代使用者幾乎不離身的配備,等於提供了一種便於用戶的使用形式。

除此之外,在2019年初CES期間,有國外媒體報導,筆電大廠宏碁將在支援藍牙功能的電腦與筆電上,預載GoTrust ID應用程式,日前美商動信安全也宣布了這項消息。在這樣的態勢下,意謂著用戶只要在手機下載App就能使用,這對於一般消費者而言,將更容易應用到FIDO的身分驗證。

在電腦上登入各式網路服務,手機也可變成驗證身分的個人鑰匙

人人都有智慧型手機,因此有些業者設法將手機結合FIDO2認證裝置。例如,美商動信安全推出Gotrust ID的方案,不僅讓手機可以解鎖Windows電腦,也將可模擬成FIDO USB安全金鑰,作為登入網站服務的驗證,而宏碁今年新推的筆電,也傳出將預載此一應用,這將讓民眾更容易應用到新世代身分識別。

帶動企業邁向無密碼時代,未來應用還將瞄準IoT

從這股FIDO應用的浪潮來看,確實是有可能逐步協助人們擺脫對於傳統密碼的依賴。我們不僅看到大型雲端業者與金融業在採行,就連政府組織也參與其中。

而對於使用者而言,近年來,在手機上使用生物辨識可能已經變得習慣,但用戶或許未能感受到FIDO的存在,可是,有了FIDO,的確能改變身分識別安全、交易安全的問題,就像過去的網路銀行,在基本的SSL、HTTPS之外,後面還有其他確保交易安全的機制,但使用者只知道連到一個網站,而不需處理技術細節,FIDO的概念也是如此。

而且,FIDO其實也還在持續發展,FIDO2也將擴展與國際支付產業標準組織EMVCo合作,目的是為了FIDO在行動支付的應用,接著,未來還將鎖定IOT的議題,針對這類沒有鍵盤、滑鼠與螢幕的裝置提供保護,無密碼的身分識別就很重要。

而且,身分認證在實務上,還會結合ID Federation、單一登入整合(SSO)等,這並不是在FIDO範圍之中,未來是否還有其他發展也很值得關注。

對於FIDO應用是否能在3到5年爆發,該如何落實,從各業者的反應來看,也有幾個挑戰需要面對,例如設備的支援程度,驗證器是否能夠普及,以及FIDO認證伺服器的開發或導入,對於中小企業的門檻,而網站服務也必須要有復原(Recover)的機制,來因應保存私鑰裝置遺失與轉移的問題。還有像是各國各行業的發展現況,如何促進現有的PKI體系與FIDO結合等。

無論如何,帳密外洩的資安事件不斷發生,問題越來越嚴重,如何因應就是資安防護上的焦點,而網路身分識別的大變革更是備受關注。鑑於FIDO有望在2019年快速發展,對於臺灣產業、企業來說,都是可大展身手的機會,特別是雲端服務業者、金融業、電信業、電商與政府,對於這樣的新趨勢,都應該會有更濃厚的興趣。

什麼是FIDO?認識新世代網路身分識別

基本上,FIDO標準將為各種網站和行動服務,提供了一套開放的標準協議,透過安全模組、生物辨識等技術的搭配,要讓使用者無需再用傳統的輸入密碼方式來進行身分辨識。。

這項標準由產業成員合力推動而成,目的是要提供一個更簡便、安全的網路身分驗證方式,以解決過去密碼造成的各式問題。

傳統密碼驗證與FIDO驗證的流程的不同之處

以網路服務的傳統密碼認證模式而言,用戶輸入的帳號與密碼,在驗證身份的伺服器這一端,必須要經過身份識別(Identification)與身份驗證(Verification)的程序,確認後允許使用者登入。

而在FIDO認證模式中,最大特色則是本地裝置端的身分驗證,以及線上身分識別相結合,並採公私鑰架構來提供安全的保障。也就是說,身份的識別與驗證,是分開在裝置與伺服器端進行。

再從FIDO認證的產品類型來看,則是包含三大要素,分別是FIDO驗證伺服器、FIDO 用戶端,以及驗證器。

具體而言,FIDO用戶端搭配驗證器(Authenticator),可提供身份驗證,FIDO認證伺服器端則負責身份識別,並且,私鑰保存在認證器的內部,將受到不同層級的保護,公鑰則存放在FIDO認證伺服器端。

這也意謂著,在FIDO驗證模式之下,少了傳統密碼存在被攔截與破解的風險,由於伺服器端也不再集中存放密碼,也能夠避免過去整批帳密被竊取的風險。

目前FIDO包含3大認證協議

簡單來說,FIDO包含了UAF、U2F與FIDO2這三種技術規格。

● UAF:是免密碼輸入的認證協定,包括使用生物識別技術。

● U2F:是用於雙因素認證,以強化身分認證安全性。

● FIDO2:主要包含W3C全新的網路驗證標準WebAuthn,以及FIDO的用戶端至驗證器協定CTAP 規格,可說是包含UAF與U2F的部分特性,但又不盡相同,本質上還是瀏覽器的應用。

基本上,以UAF與U2F而言,是FIDO聯盟在2014年所公布,一般稱之為FIDO 1.0標準,推廣已經4年之久;而FIDO2則是在2018年公布,才推出不到一年,便受到極大關注,主要原因就是成為全球國際性標準,開放WebAuthn登入機制,讓網站應用門檻大幅降低。

留言

張貼留言